userdel

語法:說明:

[root @test /root ]# userdel [-r] username

參數說明:

-r :將該帳號的[home directory]與[/var/spool/mail/username]一併刪除!

範例:

[root @test /root]# userdel testing <==只有砍掉 /etc/passwd 與 /etc/shadow 的該帳號內容;

[root @test /root]# userdel -r testing<==連該帳號的 /home/testing 與 /var/spool/mail/testing 都砍掉!

這個指令下達的時候要小心了!通常我們要移除一個帳號的時候,你可以手動的將 /etc/passwd 與 /etc/shadow 裡頭的該帳號取消即可!一般而言,如果該帳號只是『暫時不啟用』的話,那麼將 /etc/shadow 裡頭最後倒數一個欄位設定為 0 就可以讓該帳號無法使用,但是所有跟該帳號相關的資料都會留下來!使用 userdel 的時機通常是『你真的確定不要讓該用戶在主機上面使用任何資料了!』

chsh

語法:說明:

[root @test /root ]# chsh [-l] [-s shellname]

參數說明:

-l :列出目前這部機器上面的能用的 shell 名稱

-s :改變目前的 shell 成為 shellname

範例:

[test @test /root]# chsh -l <==列出本機上所有能用的 shell 名稱

/bin/sh

/bin/bash

/bin/ash

/bin/bsh

/bin/csh

[test @test /root]# chsh -s /bin/csh <==test 這個用戶自行改變自己的預設 shell

這是用來改變使用者自己的 shell 的指令!要注意呦,由於這個檔案能夠改變 /etc/passwd 的內容,所以他的預設屬性就有 SUID 的屬性了!通常 VBird 也都不會使用這個指令,因為直接改 /etc/passwd 就可以啦!

chfn

語法:說明:

[root @test /root ]# chfn

參數說明:

範例:

[test@test test]$ chfn

Changing finger information for test.

Password: <==這裡輸入新的密碼

Name [Testing]: Testing <==這裡輸入你要顯示的『暱稱』

Office []:

Office Phone []:

Home Phone []:

Finger information changed.

這個指令說實在的,除非是你的主機有很多的用戶,否則倒真是用不著這個程式!這就有點像是 bbs 裡頭更改你『個人屬性』的那一個資料啦!這個程式主要都是搭配 finger 這支程式在運作的!不過,由於 finger 這支程式不是很安全,所以預設是沒有安裝他的!如果您想要玩一下 finger 的話,那麼請先參考 RPM 套件安裝內容後,在安裝 finger 的 RPM 檔案,然後再來玩吧!底下這裡鳥哥還是先簡單的介紹一下就好了!

使用 chfn 這個指令之後,程式會要求您輸入許多的資訊,包含了:密碼這幾個咚咚給他設定好之後,你的 /etc/passwd 會變成怎樣呢?我們以管線命令,配合正規表示法,捉出 test 這個人的資訊如下:

暱稱

辦公室號碼

辦公室電話

家裡電話嘿嘿!多出了一些逗點分隔在第三欄囉!那個就是 chfn 改的資訊囉!只有改這個地方就是了!所以你也可以自行修改呢!那麼再來你可以使用 finger test 來看一下 test 這個人的基本資訊!

[root @test root]# more /etc/passwd | grep test

test:x:501:501:Testing user,06-123-1234,06-123-1234,06-123-1234:/home/test:/bin/bash

userconf

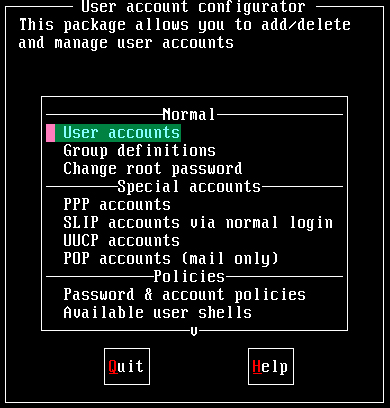

不論怎麼說,以 useradd 與 groupadd 這兩個指令來增加群組與帳號總是不太方便!那麼有沒有比較類圖形界面的方式可以來新增使用者呢?哈哈!當然有,在 Mandrake 與 Red Hat 當中那就是使用 userconf 就可以啦!假設您已經安裝了 Linuxconf 這個套件,所以自然也就含有 userconf 這個咚咚!因此,直接以 root 的身份在指令列模式輸入 userconf 就會出現下圖:

在這個畫面中,目前我們所要使用到的功能只有:當然,其實我們關心的只有 User accounts 這一項囉!在操作上,使用『上下鍵』移動反白的線條,而使用『Tab』鍵來使游標移動到底下的 Quit 及 Help 按鈕!底下我們提一提在帳號管理方面,最常使用的兩個功能,分別是『已存在帳號的修正與管理』,及『新增帳號!』

- User accounts

- Group definitions

- Change root password

- 察看已存在帳號的內容、修正與管理:

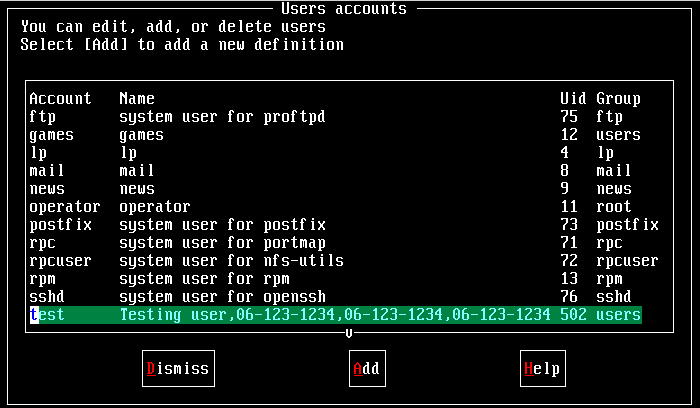

在上圖當中,以上下按鍵移動游標到 User accounts 部分上去,然後按下 Enter 吧!會顯示如下的畫面:

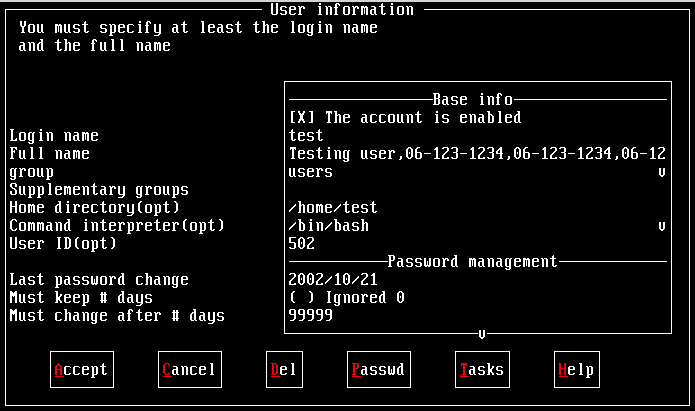

在上面這個畫面當中,我們可以發現到每一個有用的帳號都在上頭,而他的主要資訊也都列示在上頭了!當然啦,這些資訊『全部都在 /etc/passwd 裡面!』沒錯!所以你只要知道 passwd 這個檔案裡面的代表意義,這裡就很容易瞭解他的意思啦!好了,假設我要修改 test 這個已經存在的使用者資訊,那麼就直接將游標移動到 test 上面,然後按下 Enter 鍵,會出現如下的圖示:

您會發現到你的游標是在右邊的 Base info 裡面,你可以移動游標,並且去修改他呢!例如你要修改 group 的話,就直接移動到 users 上面去,修修改改即可!同樣的, HOME( 家目錄 )與 shell ( 就是 Command interpreter 那一欄 )的修改都是直接移動游標再來修訂即可!這個應該不難啦!不過,如果要修改密碼呢?那麼你就必需使用 <Tab> 按鍵,移動到 Passwd 那個按鈕上面,按下他之後,就可以設定密碼了!

修改完畢之後,會回到帳號圖示的畫面,這個時候您可以繼續的觀察其他的帳號呢!

- 新增帳號:

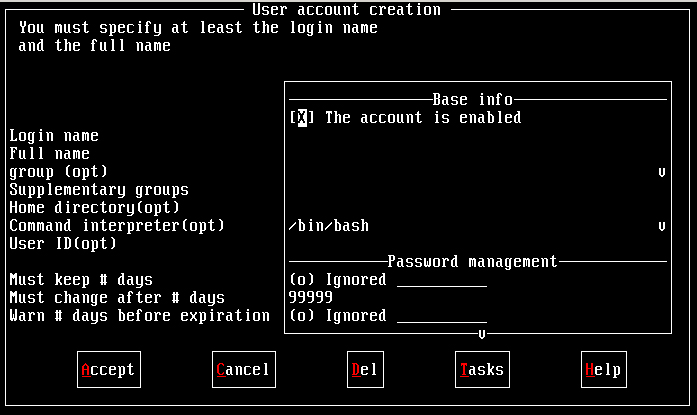

再來則是新增帳號的部分!在帳號圖示畫面中按兩下『Tab』 鍵將游標移動至 Add 這一項,按 Enter,會出現:

在這個畫面中,你所需要輸入的其實只有 Login name 就可以了,其他的東西系統會自動幫你設定(有 (opt) 的都是系統會自行依照 /etc/login.defs 與 /etc/defaults/useradd 的內容自行加以設定的!)。不過,如果你需要將使用者分門別類的話,最好還是設定一下比較好!咦!什麼叫做分門別類?以我為例,我們單位的主機有分對自己研究室的成員還有外面的朋友開放帳號服務,由於對外的帳號僅提供 mail 的服務,而自己的研究室成員則包含了所有主機上面可以進行的工作!為了防止未來不當的管理,對於兩邊的人員的身份管制( 最簡單的方法就是以 UID 或 Group 來分辨 )就顯的重要的多了!好了!那麼什麼東西在 userconf 這支程式裡面需要特別瞭解一下的呢?

- Login name:輸入要新增的使用者的帳號(就是 ID 啦),盡量不要使用大寫字元啦!;

- Full name :這是這個帳號的使用者全名,這個地方是可有可無的,不會影響!

- group :用來指定這一個 ID 的所屬群組,通常鳥哥都會將在我機器上的使用者分成幾各類別,而分別給予不同的群組,好方便管控!

- Supplementary groups:除了主要的群組之外,Linux 還提供你其他的支援群組!不過通常不用設定就可以了。如果設定的話,修改的檔案其實就是 /etc/group 囉;

- Home directory(opt) :這是用來設定這個帳號使用者的家目錄。通常如果不設定的話,預設的使用者家目錄都在 /home/userID ,但是當你的硬碟容量不夠大的時候,或者想將某人移動到某一個目錄的話,就可以直接在這邊改一改囉!

- Command interpreter(opt) :這是使用者預設的 Shell ,通常在 Linux 下,我們都使用 BASH ,所以不用改啦;

- User ID(opt) :注意喔,這個 ID 可不是前面的 login 的 ID ,這個 ID 是前面說的 Uid 編號,你可以自己設定一個大於 500 且不與其他帳號重複的 ID,也可以交由系統自動設定;

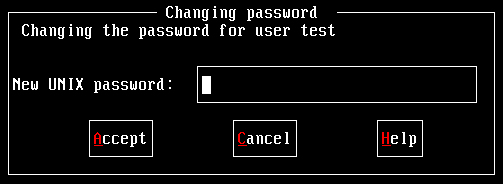

OK!設定完成之後,按下 『Tab』 鍵,選擇 Accept 按 Enter,這時會出現要你輸入密碼的畫面,就如同上圖 13-1-4 。請輸入這個帳號所想要的密碼。請注意,通常密碼的限制是:

- 密碼不能與帳號相同;

- 密碼盡量不要選用字典裡面會出現的字串;

- 密碼需要超過 8 個字元;

這是主要的限制,不過,由於你是『權力無限大的管理員』,所以密碼的形式是『不限的』(雖然沒有照規矩來時,在設定中會出現一些錯誤訊息,不過並不會影響你的設定!)。輸入完畢之後會出現在輸入一次的畫面,再次輸入一次密碼之後,那就新增完成了!

基本上, userconf 的功能是很多啦!但是,他也只是將我們的 /etc/passwd 這個檔案進行圖表顯是的樣子而已!並沒有什麼新奇的事物呢!所以囉,如果你已經很熟悉該檔案了,那麼根本使用 vi 也就可以啦! Userconf 還用不上呢!